WanaCrypt0r 2.0 勒索軟體 解決

WanaCrypt0r 2.0 勒索軟體 解決 WanaCrypt0r 2.0 勒索軟體堪稱今年最讓人火大的事件之一,許多人的電腦一打開就看到被勒索的畫面,完全摸不著頭緒怎麼被感染到。今天就來跟大家分享幾個可以解決問題的方法。解決問題的基本要求就是把檔案撈回來,目前已經有人發現原始檔案其實沒有真正被刪除,仍然可以透過救援軟體撈出來,至於之後如果蠕蟲變種了該怎麼辦?這邊也有一些目前已知的方法可以教你防禦攻擊與 WanaCrypt0r 2.0 解毒 與資料救援 。

WannaCrypt 擅長感染同個網段下的電腦,將主機所有文件檔加密上鎖。但一位英國人發現了一個徵兆,MalwareTech 取得在英國健保署大肆破壞的 WannaCrypt 勒索軟體樣本,在準備進行研究,丟進隔離環境執行時,發現 WannaCrypt 會一直嘗試存取某個未註冊的網域名稱。於是判斷只要網址無法連線就會觸發病毒。因此他們把這個未註冊的網址註冊下來,花了 8.29 英鎊。結果樣本自己壞了:WanaCrypt0r 2.0 勒索軟體大概是今年到現在為止最恐怖的一波勒索攻擊。這支相當貪財的蠕蟲病毒已經引起世界級的災難。包含台灣也有相當嚴重的情。我們在前面的文章中已經說明過這波感染的嚴重性,世界上的安全專家們也紛紛出籠研究如何防堵這些討人厭的蠕蟲,讓我們看看有哪些實用的例子。

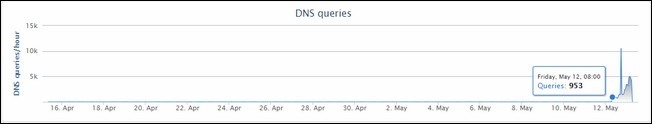

▲DNS 回應顯示病毒對某些網址有反應。

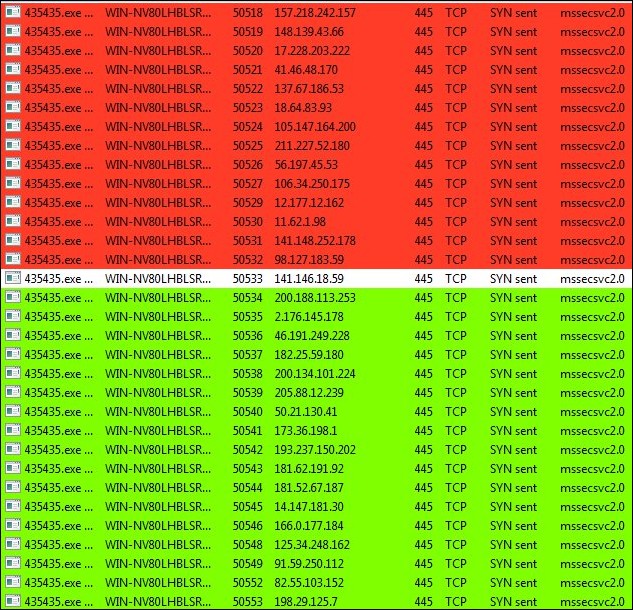

▲初期拼命掃描 445 埠的蠕蟲活動

對於剛開始的病毒來說,這招是有效的防堵招數,利用病毒自己的特性設下陷阱。不過接下來變種的病毒就不同了,相信這個招數也用不了太久。但拖住的時間用來更新系統防堵病毒還是有用的。至於現在有沒有用不敢說(其實已經有變種病毒,改版速度超快),大家還是不要鐵齒,立刻照本站所分享之修正方法處理比較實際(教學請點我)。

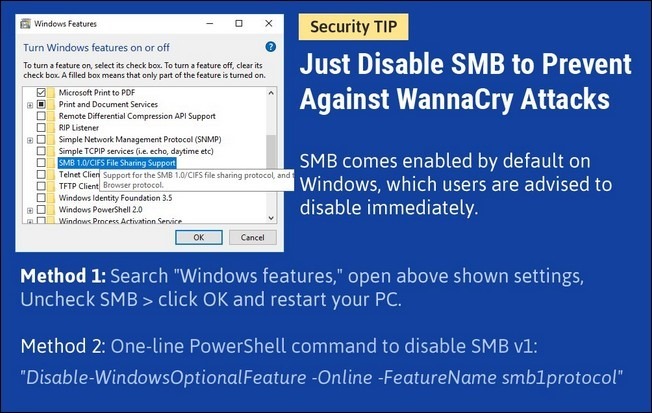

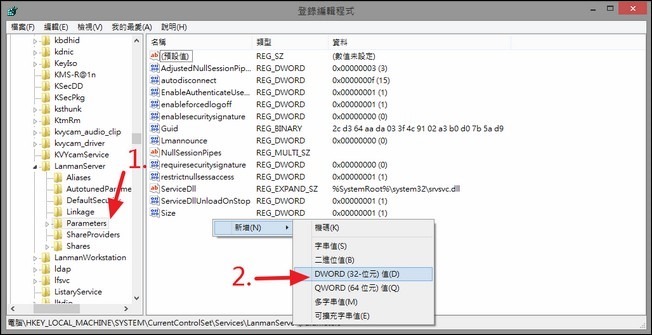

目前無 Kill Switch 的變種版本已經破解了第一種方法,因此目前主要的防制方向是從網段感染著手。基本上目前蠕蟲對於 SMBv1 通訊協定的攻破能力相當強悍。微軟雖然第一時間就發表了更新,但現在風聲鶴唳的情況下,上線安裝是種相當有風險的動作。所以禁用 SMBv1 通訊協定會是第一線防堵的最佳辦法。至於 SMBv1 的關閉方法非常簡單,請進入控制台→程式→程式集→程式和功能→已安裝的更新→開啟或關閉 Windows 功能→ 取消 SMB 1.0/CIFS 檔案共用支援。這個方法適用於 Windows 8.1 以上的系統,至於 Windows 7 則需要先進入 regedit ,進入HKEY_LOCAL_MACHINE(或HKML)\System\CurrentControlSet\Services\LanmanServer\Parameters ,在右方空白處右鍵,新增一個 DWORD ,並將名稱命名為 SMB1,然後將資料數值設定為 0 ,最後務必重新開機就算成功:

▲禁用 SMB 目前可以防止整個區域網路通通中獎。

這招其實跟第二招是同個道理,也是禁止 SMB 的使用。你可以透過 Windows 防火牆的管理功能封鎖起來,如果你很熟悉網路設備,理論上在Switch 或 Router端封鎖起來也是個方法。當然對一般人來說,直接從 Windows 防火牆封鎖會比較簡單一點:

至於平常乖乖使用,已經升級到 Windows 10 與 Creators Update 的朋友,建議還是做一些事情防止可能的威脅。

這點其實是確定解毒後該做的防禦措施,預防二次感染。目前相關病毒的解除方法已經由各大防毒軟體廠商釋出,也已經有了新的病毒資料庫出來,辨識出病毒並刪除的可能性是有的。至於系統更不用說,微軟已經為 Windows XP 與 Windows 7 釋出更新檔,有事沒事按個更新把目前最可靠的防禦工事補齊是最有效的。

重要資料 放在電腦裡怕被蠕蟲偷走,放雲端怕被監看,那就多做幾份吧。起碼重要的資料要有兩到三份備份。那些只要毀掉就回不來的資料都必須確切做好備份。不管是燒成光碟還是購入 NAS 進行備份都是有效減少損失的方案。

病毒的擴散來源並非只有網路,有時只是個靜態連結都可能引導你進入陷阱,系統更新與病毒碼更新都是初步的防禦,要讓系統盡可能不被打倒的方法就是不亂點陌生的連結,特別是那種通知你中獎的。

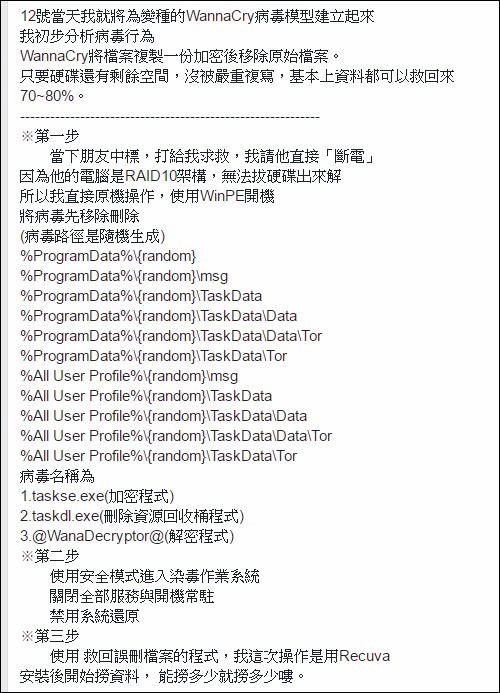

目前也有些奇葩的例子把整個電腦莫名的從被勒索的狀態救回來。但這些例子都相當極端,不適合每一個人使用,只能說你可以測試看看,不代表絕對有效。現階段的病毒行為已經解析出來, WannaCry 的運作原理是先將檔案複製一份,加密後移除原始檔案。也就是說其實原本的檔案其實並沒有被加密而是被刪除,只要硬碟還有剩餘空間,沒被嚴重複寫,基本上資料都可以救回來70~80%。

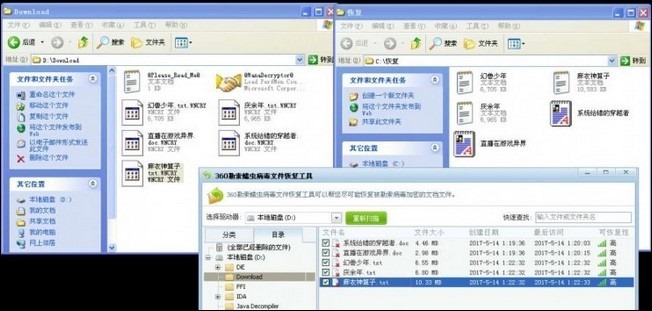

目前號稱有效解除勒索狀態的工具就只有這個被實測有效,透過中國科技媒體雷鋒網披露後,相信應該不少人都會想要死馬當活馬醫看看,具體來說方法就是下載該軟體並安裝,然後掃描硬碟找出受挾持的資料,直接解鎖就可以恢復使用:

這招的問題在於,360 到底是怎麼解決這個複雜的問題的?勒索軟體通常採用 RSA + AES 的加密演算法,破解難度極高, 360 的工具能快速做到解鎖的能力到底是怎麼做到的,啟人疑竇。360 官方解釋,透過分析該勒索軟體的工作原理,利用特殊守法實現文件恢復。Wannacry 主要把原始文件讀取到記憶體內中處理加密,但原始文件並未在這個過程中被刪除,而是出現了一個加密後的副本。所以只要能找到原始文件的藏匿處就可以解除限制。但蠕蟲的變種可能會更賤的把一些資料繼續用垃圾資料洗過,讓資料還原更困難更沒有效率。

PTT 上的高手分享了他的研究成果,透過將硬碟 Format 過後直接用資料救援軟體掃描,把真正的資料救出來。原理就跟上面說到 360 的救援效果一樣,找出那個原始資料的位置然後撈出來。事實上這個原理也有位高手寫了自動指令來解套。由於原理相似故放在一起談論:

來源:http://disp.cc/m/163-9yMx

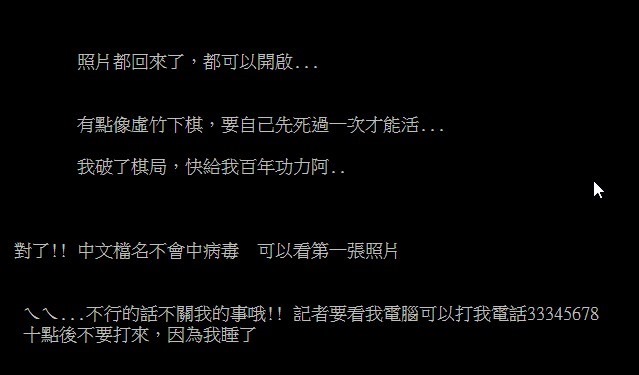

而網路知名的「狂少」他也證實了檔案其實是被刪除的論點,大家可以按照以下實際的救援成功案例順序試著解毒並把檔案救回。簡單說就是使用乾淨的隨身碟系統先將勒索病毒路徑刪除後,再使用檔案救援軟體救回資料:

來源:https://www.facebook.com/kevin.wu.9081323/posts/638308473032892

以實用性來看,現階段以第三種方法的效果是最好的,使用獨立於原本系統的 WinPE 開機,進入出問題的系統內,把病毒直接幹掉。如同截圖中所看到的一樣。至於 WinPE 從哪可以弄到?這點已經算是不同的題目了,大家可以在網路上蒐集資料,我們也會找機會跟大家介紹如何用 WinPE 救援系統。如果你本身沒有做 WinPE 系統,可以詢問平常涉獵電腦較多的朋友,不然就是抱著電腦找店家求救。

當然,目前網路上風聲鶴唳,該軟體目前仍然在網路上肆虐,只要是 Windows 相關系統無不中招。但 Windows 10 目前還沒有問題,對大家來說,還是要保持系統更新,以及安裝安全軟體防堵來自網路的威脅。最近這場硬仗讓資訊人員忙得人仰馬翻。但別忘了就算病毒已經完全杜絕,新的病毒仍可能繼續威脅著我們的資料,平時的備份與系統的更新仍需要定期進行,也最好不要在系統結束維護後仍然鐵齒使用,這次問題之所以嚴重,就跟 Windows 7 與 XP 仍在多數企業與機關內存活的緣故,未來或許類似的威脅也會同樣降臨到 Windows 10 上,在這之前仍然需要保持危機意識,定期備份 重要資料 ,才能在未來的威脅中全身而退。若大家有發現更好的方法,也歡迎大家跟我們一起分享喔。

(標記官網的,是微軟官方更新檔,請安心下載,標記分流的,是小編從官方網站下載後上傳到網路空間的。)

Windows 7-KB4012215

32位元作業系統

64位元作業系統

Windows 8.1-KB4012216

32位元作業系統

64位元作業系統

Windows 8-KB4012598

32位元作業系統

64位元作業系統

Windows XP-KB4012598

WinXP SP2 64位元作業系統

官網_英文版:http://ppt.cc/akDf1

官網_日文版:http://ppt.cc/yLIWg

英文版分流:https://goo.gl/sVtk4x

日文版分流:https://goo.gl/QpV0iv

WinXP SP3作業系統

XP Embedded

其他未網羅到的作業系統,請來此點開微軟官方修正補丁網站,針對你的作業系統版本來下載修正檔案。不過目前微軟的官方網站正在被全世界 DDOS 中,請耐心等候。這次微軟連停止支援的 Windows XP 與 Windows 8 都破天荒釋出相關安全補丁,相當值得肯定:

轉載 阿達電腦王